- Abstract / Resumen

- Basic manual / Manual básico

- Example Video / Vídeo de ejemplo

- List of headers and tails / Lista de cabeceras y pies

- References / Referencias

- License / Licencia

- Feedback / Feedback

- Downloads / Descargas

1. Abstract / Resumen

Ancillary was born as a personal tool used to solve forensic challenges. Eventually it was improving and I realized that people were asking me for the program. Seeing that it was a useful tool, I decided to share it with the community and finally I decided to publish it. In abstract, Ancillary process a file looking for certain types of files like images, documents, compressed files etc. The program only process uncompressed files. If you suspect that the file is compressed or encrypted first solve this trouble and then process with Ancillary.

Ancillary nació como herramienta personal para resolver retos forenses. Con el tiempo me di cuenta de que lo usaba bastante gente a mi alrededor y decidí compartirlo con la comunidad y publicarlo. En resumen, Ancillary procesa ficheros buscando en su interior imágenes, documentos, archivos comprimidos etc. Los ficheros procesados no deben estar comprimidos ni encriptados. Si sospechas que el fichero está comprimido o encriptado, resuelve ese problema y después procésalo con Ancillary.

2. Basic manual / Manual básico

The version 2.0 has a new GUI where we can drag and drop a file and Ancillary will be process it immediately appearing the results in tree mode for a better viewing. Because the process of the files require many time, for the most of files, only appear headers, and if we make double click in the header of the file what we want, Ancillary search the tail. When the file is process, we can make right click over the file and save as. In the next section you can view a explanatory video.

La versión 2.0 tiene una nueva interfaz de usuario donde podemos arrastrar y soltar el fichero y Ancillary lo procesará mostrando los ficheros encontrados en modo árbol. Debido a que el procesado de ficheros requiere tiempo, en la mayoría de archivos solo aparecen las cabeceras, y si hacemos doble click sobre el fichero que queremos recuperar, Ancillary buscará el final del archivo y nos lo mostrará. Una vez procesado el archivo, si pulsamos con el botón derecho sobre el archivo podremos guardarlo. En el siguiente apartado puedes ver un vídeo explicativo.

3. Video / Vídeo

4. List of headers and tails / Lista de cabeceras y pies

Ancillary at present works with 19 type of files like JPG, PNG, GIF, BMP, RAR, ZIP, DOCX, XLSX, PPTX, RTF, PDF, ODS, ODT, ODB, ODG, ODF, ODP and DWG.

Ancillary de momento trabaja con 19 tipos de archivos, JPG, PNG, GIF, BMP, RAR, ZIP, DOCX, XLSX, PPTX, RTF, PDF, ODS, ODT, ODB, ODG, ODF, ODP y DWG.

- Image files / Archivos de imagen

| HEADER | TAIL | EXTENSION | TYPE | INFO |

|---|---|---|---|---|

| FF D8 | FF D9 | jpg or jpeg | Image file | |

| 47 49 46 38 37 61 | 00 3B | gif | Image file | GIF87a |

| 47 49 46 38 39 61 | 00 3B | gif | Image file | GIF89a |

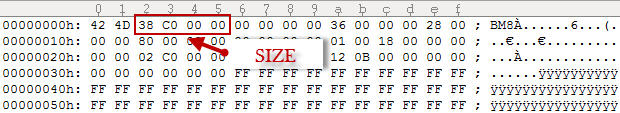

| 42 4D | Don't have | bmp | Image file | Size in bytes 2-5. |

| 89 50 4E 47 0D 0A 1A 0A | 49 45 4E 44 AE 42 60 82 | png | Image file |

Note: BMP size is in bytes 2-5 in little-endian order (low byte first). We only can read this bytes for get the file.

Nota: El tamaño de los archivos BMP se encuentra en los bytes 2-5 en formato little-endian. Leyendo esos bytes podemos extraer el archivo.

- Other files / Otros

| HEADER | TAIL | EXTENSION | TYPE |

|---|---|---|---|

| 25 50 44 46 | 0A 25 25 45 4F 46 | Portable Document Format | |

| 25 50 44 46 | 0A 25 25 45 4F 46 0A | Portable Document Format | |

| 25 50 44 46 | 0D 0A 25 25 45 4F 46 0D 0A | Portable Document Format | |

| 25 50 44 46 | 0D 25 25 45 4F 46 0D | Portable Document Format | |

| 50 4B 03 04 | 50 4B 05 06 + 18 bytes | zip | Compressed format |

| 37 7A BC AF 27 1C 00 03 | 01 15 06 01 00 20 + 5 bytes | 7zip | Compressed format |

| 52 61 72 21 1A 07 00 | C4 3D 7B 00 40 07 00 | rar | Compressed format |

| 7B 5C 72 74 66 31 | 5C 70 61 72 20 7D | rtf | Rich text format |

- Microsoft Office >2007

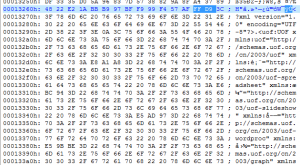

Microsoft Office >2007 documents have the same header and footer, because of this, we need search the middle bytes. This type uses a ZIP file package.

Los documentos de Microsoft Office >2007 tienen la misma cabecera y pie, por lo que necesitamos bytes intermedios para distinguirlos. Usan encapsulado ZIP.

| HEADER | MIDDLE | TAIL | EXTENSION | TYPE |

|---|---|---|---|---|

| 50 4B 03 04 14 | 77 6F 72 64 | 50 4B 05 06 + 18 bytes | docx | Word >2007 |

| 50 4B 03 04 14 | 77 6F 72 6B 73 68 | 50 4B 05 06 + 18 bytes | xlsx | Excel >2007 |

| 50 4B 03 04 14 | 70 72 65 73 65 6E | 50 4B 05 06 + 18 bytes | pptx | PowerPoint >2007 |

- OpenOffice

OpenOffice documents have the same header and footer, because of this, we need search the middle bytes. This type uses a ZIP file package.

Los documentos de OpenOffice tienen la misma cabecera y pie, por lo que necesitamos bytes intermedios para distinguirlos. Usan encapsulado ZIP.

| HEADER | MIDDLE | TAIL | EXTENSION | TYPE |

|---|---|---|---|---|

| 50 4B 03 04 14 | 73 70 72 65 | 50 4B 05 06 + 18 bytes | ods | OpenOffice Spreadsheet |

| 50 4B 03 04 14 | 74 65 78 64 | 50 4B 05 06 + 18 bytes | odt | OpenOffice Writer |

| 50 4B 03 04 14 | 62 61 73 65 | 50 4B 05 06 + 18 bytes | odb | OpenOffice Base |

| 50 4B 03 04 14 | 67 72 61 70 | 50 4B 05 06 + 18 bytes | odg | OpenOffice Draw |

| 50 4B 03 04 14 | 66 6F 72 6D | 50 4B 05 06 + 18 bytes | odf | OpenOffice Math |

| 50 4B 03 04 14 | 70 72 65 73 | 50 4B 05 06 + 18 bytes | odp | OpenOffice Impress |

- AutoCAD

Ancillary works with R11, R12, R14, 2000 and >2007 versions.

Ancillary trabaja con las versiones R11, R12, R14, 2000 y >2007.

| HEADER | TAIL | EXTENSION | TYPE |

|---|---|---|---|

| 41 43 31 30 30 39 | CD 06 B2 F5 1F E6 | dwg | R11/12 versions |

| 41 43 31 30 31 34 | 62 A8 35 C0 62 BB EF D4 | dwg | R14 version |

| 41 43 31 30 31 34 | DB BF F6 ED C3 55 FE | dwg | 2000 version |

| 41 43 31 30 XX XX | Don't have | dwg | >2007 versions |

Note: >2007 versions have two patterns and the key is the position 0x80. If in this position we get the bytes «68 40 F8 F7 92», we need to search again for this bytes and displace 107 bytes to find the end of the file. If in the position 0x80 we get another different bytes, we need to search again this bytes and displace 1024 bytes to find the end of the file.

Nota: Las versiones >2007 siguen dos patrones y la clave está en la posición 0x80. Si en la posicion 0x80 obtenemos los bytes «68 40 F8 F7 92», los buscamos una segunda vez y a 107 bytes encontramos el final del archivo. Si en la posición 0x80 obtenemos otros bytes diferentes a los del primer caso, los volvemos a buscar y a 1024 bytes hallaremos el final del archivo.

5. References / Referencias

[2] http://www.garykessler.net/library/file_sigs.html

6. License / Licencia

At the moment the license is FREEWARE but in the future will be FREE SOFTWARE.

ANCILLARY IS PROVIDED «AS IS», WITHOUT WARRANTY OF ANY KIND, EXPRESS OR IMPLIED, INCLUDING BUT NOT LIMITED TO THE WARRANTIES OF MERCHANTABILITY, FITNESS FOR A PARTICULAR PURPOSE AND NON INFRINGEMENT. IN NO EVENT SHALL THE AUTHORS OR COPYRIGHT HOLDERS BE LIABLE FOR ANY CLAIM, DAMAGES OR OTHER LIABILITY, WHETHER IN AN ACTION OF CONTRACT, TORT OR OTHERWISE, ARISING FROM, OUT OF OR IN CONNECTION WITH THE SOFTWARE OR THE USE OR OTHER DEALINGS IN THE SOFTWARE.

Por el momento la licencia es FREEWARE pero en el futuro sera SOFTWARE LIBRE.

ANCILLARY ES DISTRIBUIDO «TAL CUAL», SIN GARANTÍA DE NINGÚN TIPO, EXPRESA O IMPLÍCITA, INCLUYENDO PERO NO LIMITADO A LAS GARANTÍAS DE COMERCIALIZACIÓN, IDONEIDAD PARA UN PROPÓSITO PARTICULAR Y NO INFRACCIÓN. EN NINGÚN CASO LOS AUTORES O LOS TITULARES RESPONSABLES DEL COPYRIGHT POR CUALQUIER RECLAMO, DAÑO U OTRA RESPONSABILIDAD, YA SEA EN UNA ACCIÓN DE CONTRATO, AGRAVIO O CUALQUIER OTRO MOTIVO, DE O EN RELACIÓN CON EL SOFTWARE O EL USO U OTROS TRATOS EN EL SOFTWARE.

7. Feedback / Feedback

If you have any question, doubt or suggestion, please mail me to deurus at deurus dot info or deurus82 at gmail dot com.

Si tienes cualquier pregunta, duda o sugerencia, envía una email a deurus at deurus dor info o deurus82 at gmail dot com.

8. Downloads / Descargas

- Program / Programa

- Ancillary 2.0.6130.23634 BETA

- Virustotal analysis

- SHA256: 240fc8ed2bc6e7f7fcf8167ef66ca2420c42ca160a78281c9869b7383da2b563

- Ancillary 2.0.6130.23634 BETA

- Example files / Archivos de ejemplo

- Sample file (unzip file for process it / Descomprime el archivo zip para procesarlo)

- FAT Undelete Test #1(unzip file for process it / Descomprime el archivo zip para procesarlo)

- Digital Forensics Tool Testing Images

This tool is FREE of spyware, viruses, adware and others

Esta herramienta esta LIBRE de spyware, virus, adware y otros